Passkey 패스키

라이언의 꿀팁백과

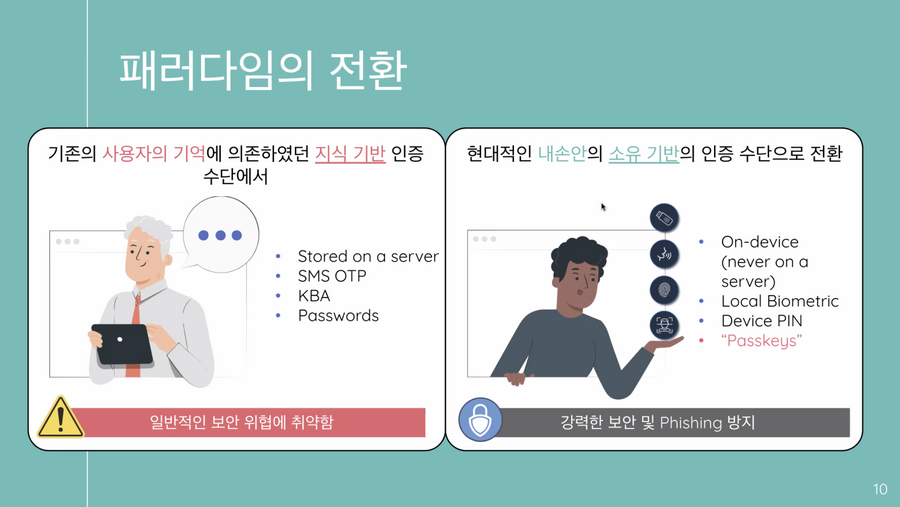

비밀번호에 대한 패러다임이 지식 기반에서 소유 기반으로 전환되고 있음.

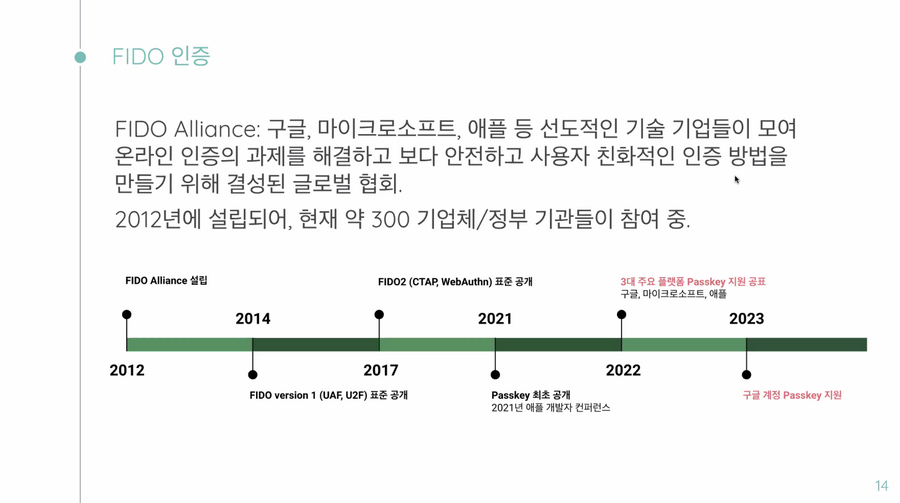

FIDO Alliance는 주요 IT 기술 기업들의 안전한 온라인 인증 구현을 위한 협의체임.

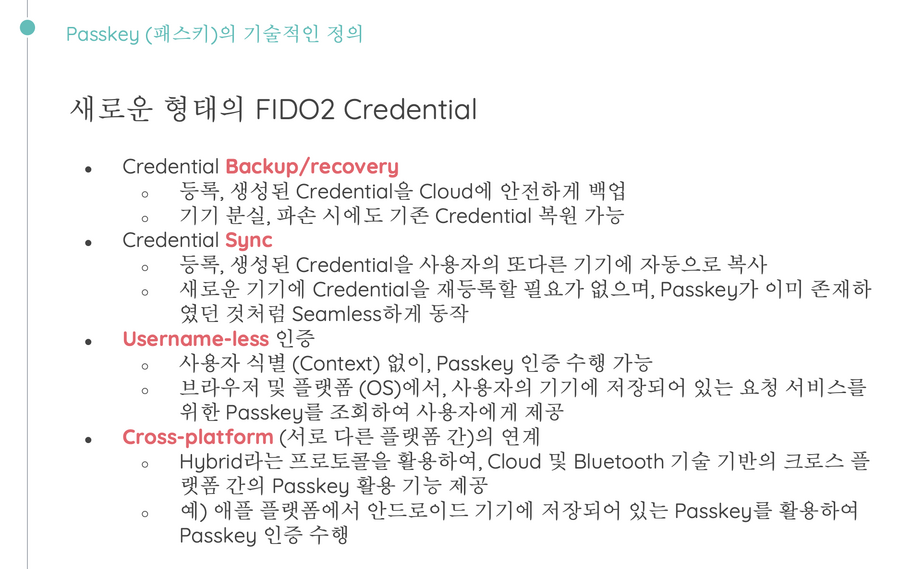

FIDO2 Credential 은 Passkey의 기술 이름임. 좀 더 친숙한 이름이 바로 패스키 Passkey 이다. Passkey는 암호 없는 로그인 표준이다.

"대부분의 보안 사고는 패스워드 사용으로 인해 발생합니다. 패스워드는 해킹에도 취약하며, 서비스를 제공하는 입장에서도 사용성을 떨어지게 만드는 요인입니다. 이제는 패스키(Passkey)로 가야 할 때입니다...(중략)....MFA는 패스워드로만 인증하는 것보다는 낫지만, 대부분의 MFA도 여전히 피싱 당할 수 있다." - SK텔레콤 신기은 매니저 (링크)

애플 개발자 사이트에 가면 Passkey 에 대한 설명을 볼 수 있다. https://developer.apple.com/kr/passkeys/

FIDO 기술을 모바일뿐 아니라 웹 브라우저에서도 활용할 수 있도록 한 것이 FIDO2 표준.

FIDO 1.0과 FIDO 2는 모두 기기를 잃어버리면 새로운 키를 발급받아야 한다는 단점이 지적됐다. 이에 이러한 문제점을 보완해 ▲사용자가 디바이스를 잃어버려도 계정 복구가 쉽고 ▲다양한 디바이스에서 하나의 계정을 동시에 사용할 수 있도록 나온 기술이 바로 패스키다.

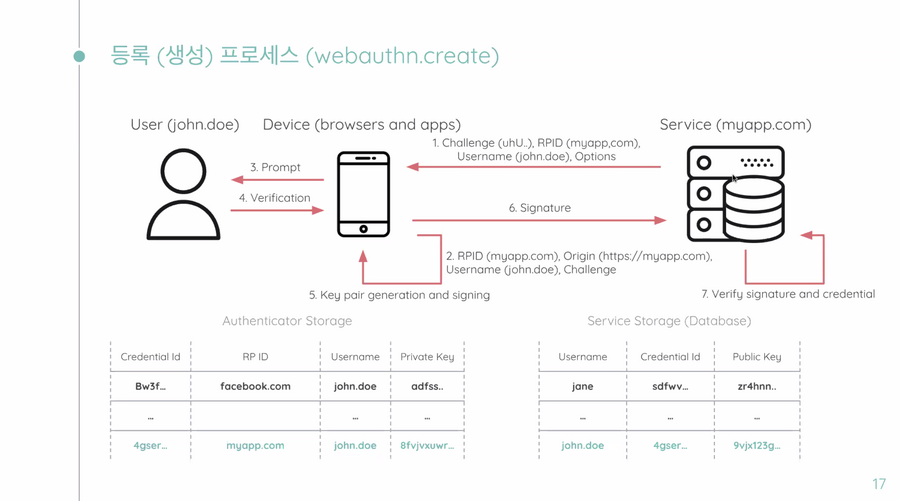

패스키는 비대칭 공개 키 암호화를 사용하는 FIDO 얼라이언스와 W3C가 협력해 발표한 웹오센티케이션(WebAuthn) 기술 표준을 바탕으로 한다. 사용자가 계정 등록 시 운영 체제가 한 쌍의 고유한 암호화키(퍼블릭 키와 프라이빗키)를 생성해 앱 또는 웹 사이트의 계정과 연결한다. 해당 키는 디바이스에서 계정별로 생성된다. 공개키는 서버에 저장되며, 프라이빗키는 사용자의 기기에 저장된다. 서버가 해커로부터 털려도 프라이빗키는 사용자의 기기에 저장돼 있기 때문에 사용자의 계정은 탈취할 수 없다.

아래 등록 프로세스를 통해 공개키를 서버에 저장한다.

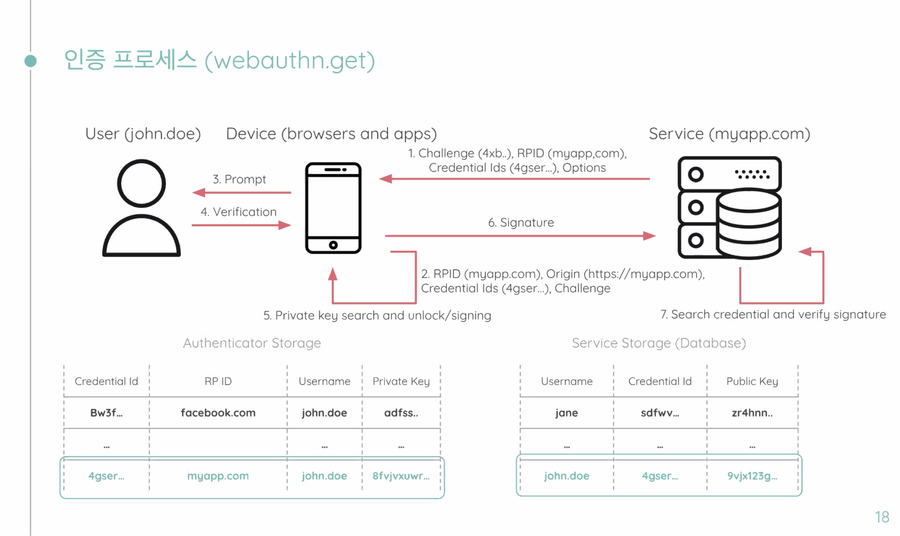

인증 프로세스는 아래와 같다. 여기서 Credential ID는 로그인하려는 웹 사이트에서 넘어오는 정보다. 이 값을 통해 어떤 Private Key 로 인증을 할지 판단한다.

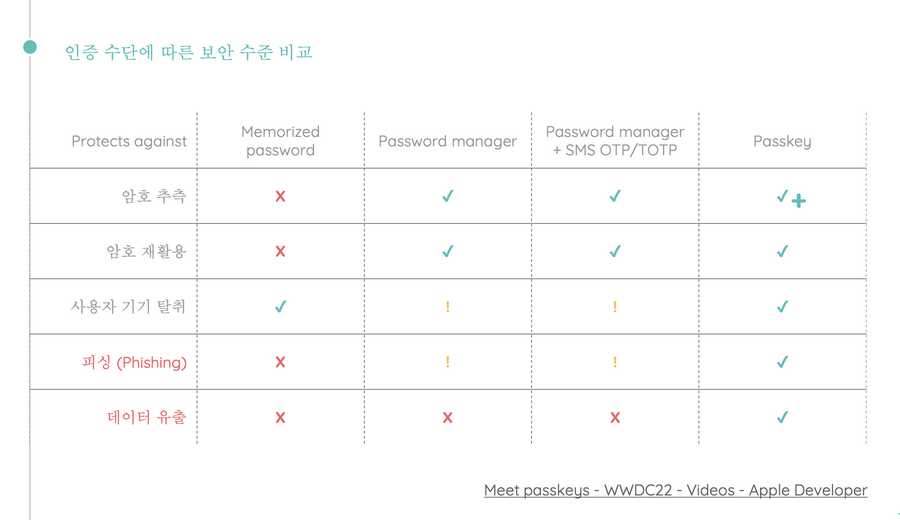

인증 수단에 따른 보안 수준은 아래와 같다.